Вирус-шифровальщик в .xtbl

Новый вирус-криптовальщик

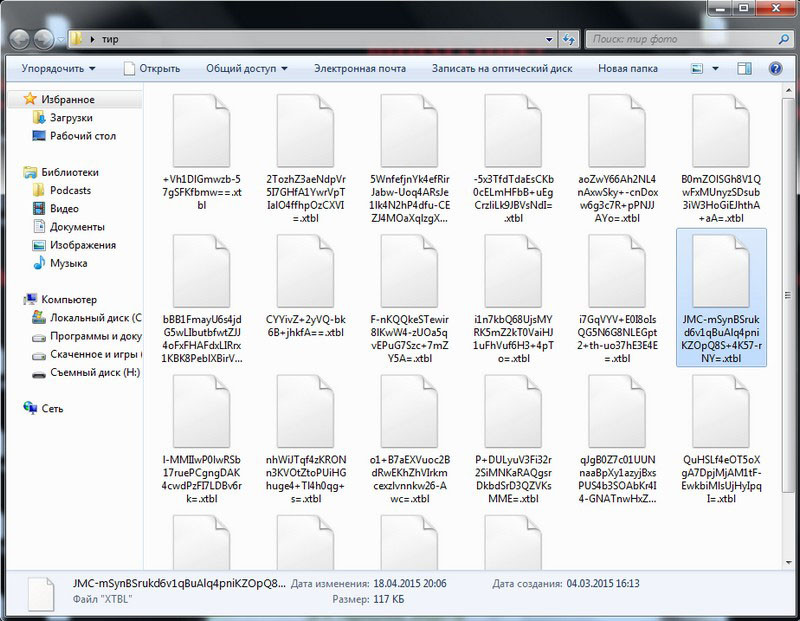

Доброго времени суток всем! Сегодня столкнулся с очень неприятным явлением, как вирус-шифровальщик. В полной мере его можно отнести к терроризму. Началось с того, что вчера вечером зашёл сосед и пожаловался на "какую-то хрень с компом", шифрование документов и фото, но я не обратил на его слова внимания - обычный локер)) . Я забрал системник и оставил его у себя до утра. Сегодня же начал ковырять систему и наткнулся на пренеприятнейшую бяку - все юзерские данные - фото, видео, документы и т.д. преобразовались в нечитаемые файлы такого типа:

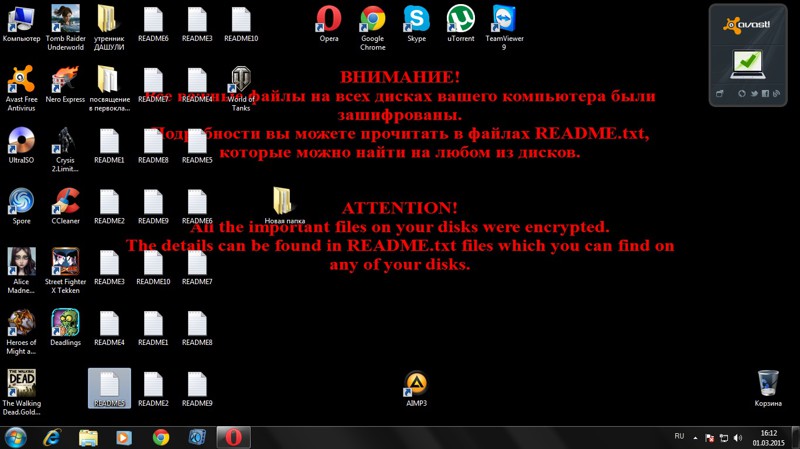

А рабочий стол выглядел примерно так:

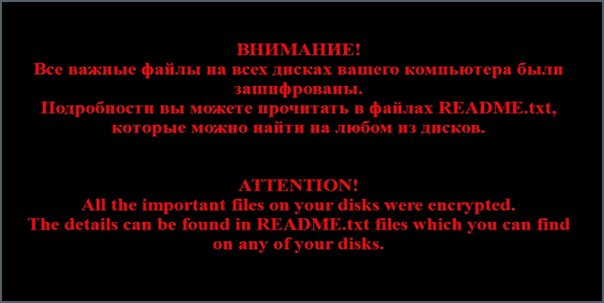

Кроме того, он был завален текстовыми файлами со следующим содержанием:

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

595B0DA54E6909123123|65|1|1

на электронный адрес deshifrovka01@gmail.com или deshifrovka@india.com .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации ;-)

Позже я расколол соседа - он открыл в письме вложение типа АктСверки_1

Бэкапы сосед, разумеется, не делал, даже не знает такого слова))

Я сначала загрузился в безопасном режиме, чтобы остановить деструктивные действия вируса, но это было уже бессмысленно, т.к. эта зараза самоубилась после окончания своей работы.

Использование утилит от дяди Жени и Доктора ни к чему не привели.

После много часового гугления, я нашёл только примерный алгоритм работы этой гадости, цитирую:

"Данный вирус представляет из себя троянскую программу, а значит одновременно происходит заражение вашей операционной системы сразу несколькими вредоносными программами. Лично я, полностью исследовав заражённый компьютер утилитами Process Monitor и AnVir Task Manager, насчитал четыре:

Первый зловред, обычный блокировщик рабочего стола, блокирует вашу систему, чтобы вы не смогли ничего сделать.

Второй зловред, представляет из себя руткит, скрывающий ТРЕТЬЮ программу включающую ваш компьютер в Ботнет (компьютерная сеть, состоящая из заражённых компьютеров) и ваша машина начинает служить злоумышленникам (рассылать спам и заражать другие компьютеры в интернете) и безбожно тормозить.

Четвёртый зловред, шифрует сложнейшим алгоритмом часть системных и все пользовательские файлы: изображения, видео, аудио и текстовые документы в расширение .xtbl. На момент шифрования файлов, в операционной системе работает файл шифратор, если его обнаружить, шансы на расшифровку заметно возрастут, но это ещё никому не удалось даже с помощью инструмента Process Monitor, этот файл всегда удачно самоудаляется".

Внимание!!! Если вы заметили шифрование файлов на компьютере (изменение иконок, изменение расширения) сразу же выключайте компьютер/ ноутбук, и уже с другого устройства ищите решение (с другого компьютера/ ноутбука, телефона, планшета) или обращайтесь к IT специалистам. Чем дольше ваш компьютер/ ноутбук будет включен, тем больше файлов он зашифрует.

В общем и целом рекомендации специалистов выглядят следующим образом:

Power_Options. Главная задача при шифровании — сохранение данных. Ни один энкодер не способен зашифровать все данные мгновенно, поэтому до окончания шифрования часть файлов остаётся нетронутой вирусом. Соответственно чем больше времени прошло с начала шифрования, тем меньше нетронутых данных остаётся. Поэтому необходимо немедленно прекратить работу энкодера. Самый надёжный способ, это полностью обесточить систему, путём отключения компьютера от питания. Ноутбук, путём длительного нажатия на кнопку включения. Можно, конечно начать анализировать список процессов в Диспетчере задач, искать в них троян, пытаться его завершить… Поверьте, экстренное отключение питания это гораздо быстрее и надёжнее! Обычное завершение работы Windows, неплохая идея, но это может занять время или троян может этому препятствовать. Поэтому рекомендуем принудительное отключение. Несомненно, у этого действия есть свои минусы: повреждение файловой системы и невозможность дальнейшего снятия дампа ОЗУ. Повреждённая файловая система для обычного пользователя проблема посерьёзнее, чем энкодер. Например, повреждение таблицы разделов приведёт к невозможности загрузки операционной системы.

Windows_Easy_Transfer. Следующая задача — сохранение произошедшего взлома для дальнейшего изучения. Почему это так важно? Любая работа по расшифровке файлов начинается с того, что специалисты пытаются понять, что произошло, получить полную картину произошедшего. В идеале нужны все файлы, которые запускались в процессе шифрования. Их анализ позволяет понять, как происходило шифрование, оставлял ли троян артефакты, которые позволят упростить расшифровку. Идеальный способ — отключить питание и не загружать операционную систему, в которой был запущен энкодер. Для доступа к данным с диска нужно использовать LiveCD с какой-либо версией Linux. Можно также подключить диск к другому ПК, но в этом случае есть риск запуска энкодера в новой системе или же изменения файлов на поражённом диске. Поэтому лучший вариант LiveCD. На этом этапе специалисты будут иметь, компьютер, который был обесточен сразу после обнаружения шифрования и ни разу не включался.

К сожалению на практике такого почти не бывает. Скорее всего, в вашем случае шифрование уже завершилось.

Help. Как работать с поражённой вирусом шифровальщиком операционной системой?

Не паниковать! Необдуманные действия после шифрования могут привести к большим проблемам, чем само шифрование. Самое плохое уже произошло и нужно спокойно решать проблему. Не чистить, не удалять, операционную систему не переустаналивать. Для расшифровки огромное значение может иметь неприметный файл на 32 байта, где нибудь во временном каталоге или неизвестный ярлык на рабочем столе. Чистка реестра в данном случае, неприемлемая процедура, некоторые энкодеры оставляют там важные для расшифровки следы работы. Антивирусы найдут энкодер. И с лёгкостью его удалят, но что тогда останется для анализа? Как специалист поймёт, чем шифровались файлы? Оставьте расшифровку специалистам — профессионалам. Если вы считаете себя таковым, вы понимаете что такое RC4, AES, RSA, какое между ними различие, вы знаете что такое Hiew и что означает 0xDEADC0DE, можете попытаться. Всем остальным пользователям категорически не советуем.

Практика такова, что — то можно расшифровать почти сразу. Что — то будет ждать своей очереди, может месяцы, а может быть и годы. За некоторые случаи не берутся даже опытные спецы. К кому обращаться — решать конечно же вам. В конце публикации вы найдёте массу ссылок на ресурсы по этой теме.

В авангарде поиска решений проблем вирусов шифровальщиков является Kaspersky Lab. Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в не зашифрованном виде, пришлите её тоже. Теоретически, это может ускорить появление дешифратора. Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице — www.support.drweb.com

Некоторые варианты вируса-шифровальщика:

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведённым ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус.

Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию.

Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor.

Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptor.

Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете официальную страницу.

CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайт www.decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

Файлы xtbl после вируса расшифровать практически невозможно

Расшифровщиков в инете нет. Даже если его создадут для одной версии вируса, для другой он уже не подойдет. Модификация вируса не предствляет проблемы. Шутки с вирусами закончились. Теперь вирусы стали смертельно опасными и от них нужны революционные методы защиты.

Если вы словили данный вирус - можете попрощаться со своим архивом годовых отчетов и ведомостей, с домашним архивом цифровых фото за 20 лет и порно за 10 лет.

Шифруются файлы форматов jpg, doc, xls, docx, xslx, bmp и др. важные форматы.

Это еще один гвоздь в гроб винды и антивирусов, которые в принципе нихрена не делают.

И именно проблема вирусов шифровальщиков как-никогда ставит под угрозу работу под ОС семейства виндовых. Именно сейчас нужно виндузерам собраться с мыслями и перейти на свободное программное обеспечение. Использовать систему с ядром linux и забыть о вирусах и тормозах.

Не медлите, если у вас еще нет вируса - начинайте сейчас использовать ОС семейства linux: Ubuntu, Linux Mint, Arch, Puppy, Knoppix...

Настройте себе резервное копирование, это недолго, зато будете уверены в завтрашнем дне)

183 комментария

11 лет назад

Удалить комментарий?

Удалить Отмена7 лет назад

Удалить комментарий?

Удалить ОтменаУдалить комментарий?

Удалить Отмена